Von DAP auf GDAP wechseln und IT-Sicherheit erhöhen

Hohe Mauern und ein Burggraben reichen nicht mehr aus. Was im Mittelalter beim Burgenbau und später im übertragenen Sinne in der IT-Sicherheit (Castle & Moat) als sogenannte Perimeter-Sicherheit zum Eigenschutz funktioniert hat, ist längst überholt. Durch den Einsatz von Public Cloud Services verschwimmen die Grenzen immer mehr, eine Kontrolle der Ein- und Ausgangstore mittels Firewalls und anderweitigen Präventionsmassnahmen reicht nicht mehr aus.

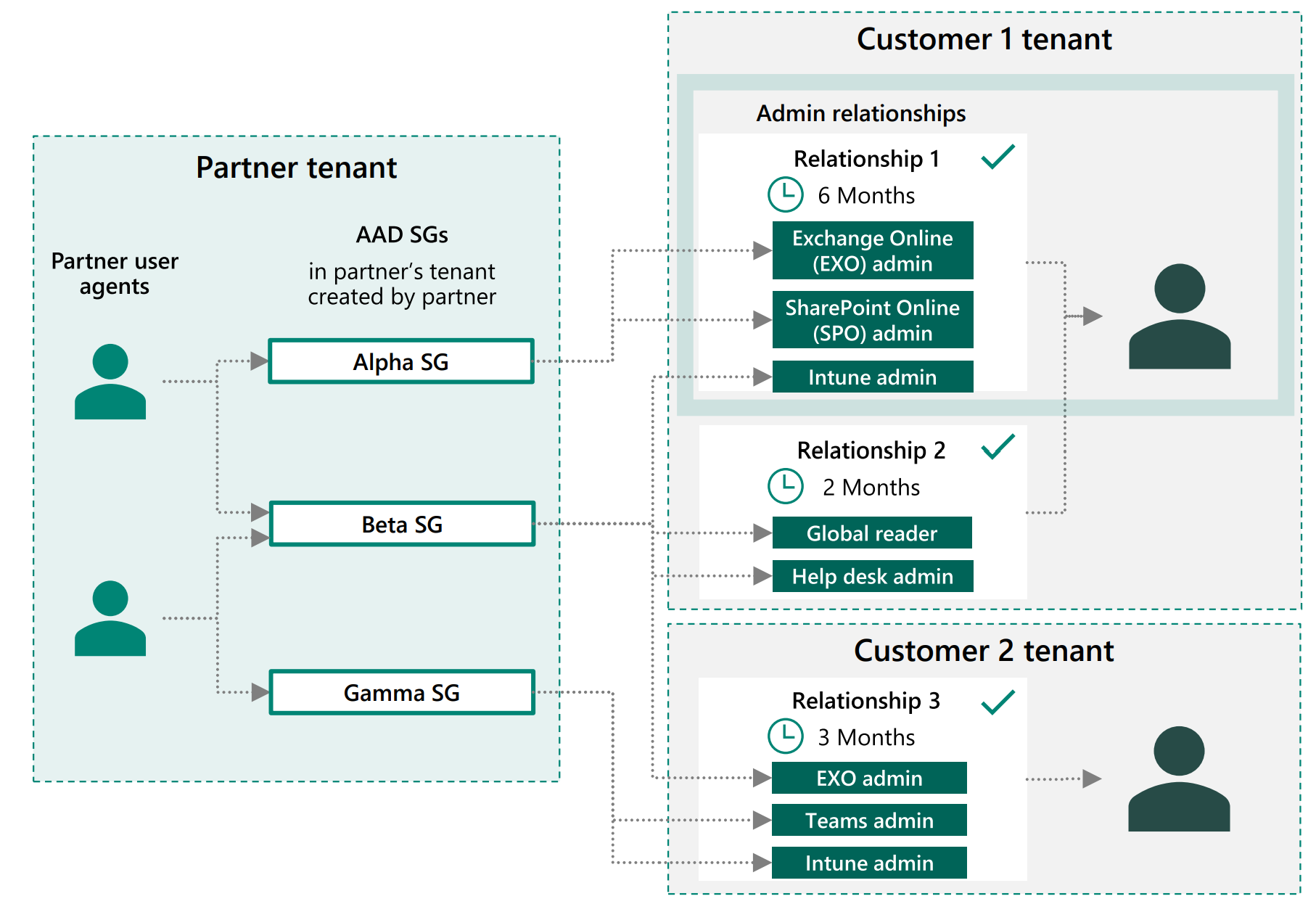

Cloud-Dienste wie Microsoft Azure werden mittels einem oder meist mehreren Cloud-Administratoren verwaltet. Bisher wurden die Berechtigungen für die Administrationsaufgaben wenig granular mit dem DAP-Modell (Delegated Admin Privileges) vergeben. Dieses Berechtigungsmodell wurde nun um das «Granular delegated admin privileges» (GDAP)-Modell erweitert.

Die administrativen Berechtigungen für eine Tenant-Administration, können mit der entsprechenden Lizenz (Azure AD P2) mit Privileged Identity Management (PIM) weiter abgesichert werden. Administratoren können in einer Sicherheitsgruppe sein, müssen trotzdem für die Tätigkeiten auf dem Tenant, die gewünschten Berechtigungen anfordern.

Vertraue niemandem - Zero Trust

Mit dem Zero-Trust-Ansatz in der IT-Sicherheit findet aktuell ein Paradigmenwechsel statt, welcher die Cybersicherheit grundlegend verändert.

Beim Zero-Trust-Ansatz handelt es sich um ein Security-Konzept, welches grundsätzlich allen Benutzern, Geräten und Diensten misstraut (Zero Trust). Es wird kein Unterschied zwischen Geräten und Usern gemacht, welche sich innerhalb oder ausserhalb des eigenen Netzwerkperimeters befinden. Jeglicher Datenverkehr muss überprüft werden und alle Benutzer eines Systems müssen sich mit starken Mechanismen authentifizieren, egal in welcher Zone sie sich befinden.

Insbesondere bei der Administration und dem Management von wichtigen Basisinfrastrukturen, werden Zero-Trust-Ansätze von Tag zu Tag wichtiger. Nehmen wir wieder das Mittelalter-Beispiel mit der Burg zur Hand ist es heute so, dass Sie nicht generell die Zugbrücke herunterlassen und allen Einlass gewähren, sondern Aussenstehenden sehr gezielt und nach Bedarf Zutritt gewährt.

Microsoft hat seine Sicherheitskompetenzen in den letzten Jahren stark ausgebaut und nimmt je länger je mehr eine Vorreiterrolle bei der Entwicklung innovativer und wichtigen Sicherheitslösungen ein.

Microsoft hat für die Verwaltung von Kundentenants zwei Lösungsansätze entwickelt, welche die Zero-Trust-Philosophie berücksichtigen. Dies sind Granular Delegated Admin Privileges (GDAP) und Privileged Identity Management (PIM). Damit will Microsoft die bisherige Lösung DAP ablösen. Mittels GDAP und PIM, kann der Zugang auf eine Microsoft-Umgebung (Tenant) funktional (z.B. nach Kompetenzen) und zeitlich eingeschränkt werden. Mit dem GDAP-Rollenkonzept werden die Berechtigungen auf einem Kundentenant nach dem Zero-Trust-Ansatz vergeben; heisst: so viele Rechte wie nötig, so wenige wie möglich (least privilege only). Damit hat beispielsweise ein delegierter Admin (gemäss individueller Rollenmatrix) nur Zugriff auf die Bereiche, die für die Problembehebung oder geplante Änderung notwendig sind. Ausserdem ist dieser Zugriff zeitlich begrenzt und muss nach Ablauf neu angefordert werden.

Änderungen von DAP zu GDAP

| Feature | DAP (bisher) | GDAP (neu) |

| Zugriffslevel |

Global Admin |

Granular nach Rollen |

| Dauer der Berechtigung | Kein Ablaufdatum | Maximal 2 Jahre |

| Einladungslink | Ein Link des CSP für alle Tenants | Individuell pro Tenant, Zeit und Rolle |

| Zuweisung über Azure-AD-Sicherheitsgruppen | Nein | Ja |

| Beschränkungen auf Funktionen | Nein | Ja |

| PIM | Nein | Ja |

GDAP – Diese Vorteile tragen zu mehr Sicherheit bei

Zeitliche Einschränkung des Zugriffes

Nach spätestens 730 Tagen ist eine Erneuerung durch den CSP-Partner und den Kunden erforderlich. GDAP-Beziehungen sind im Vergleich zu DAP nicht mehr zeitlich uneingeschränkt.

Berechtigungen über Azure AD Rollen

Für die Berechtigung eines CSP Admin-Accounts können individuell alle unterstützen Azure AD Rollen im Kundentenant zugewiesen und verwendet werden.

Sicherheitsgruppen CSP

Für das übersichtliche Management und die Zuweisung der delegierten Administratoren können im CSP-Tenant entsprechende Azure AD-Gruppen verwendet werden.

Reporting

Im CSP-Partnerportal kann über ein zentrales Reporting der aktuelle Status einer GDAP-Partnerbeziehung überprüft werden.

Terminierung

Die GDAP-Beziehung kann jederzeit durch den Kunden oder den CSP-Partner terminiert werden.

Darstellung CSP GDAP Partnerbeziehung

Vor der Umsetzung von GDAP empfiehlt es sich, ein auf die Bedürfnisse angepasstes Rollenkonzept zu erstellen.

Privileged Identity Management (PIM)

Mittels Privileged Identity Management (PIM) werden Zugriffe in der Azure Active Directory (Azure AD) verwaltet, gesteuert und überwacht. Mit PIM ist es möglich bedarfsgesteuerten Zugriff und Just In Time (JIT) Zugriffe auf Azure Ressourcen, Azure AD Ressourcen und andere Microsoft-Onlinedienste bereitzustellen.

Hinweis

Der Einsatz von Privileged Identity Management ist lizenzpflichtig. Folgende zwei Optionen stehen für die Lizenzierung zur Verfügung:

Azure AD Premium P2

Enterprise Mobility + Security (EMS) E5

Weiterführende Informationen zur Lizenzsituation finden Sie auf der Übersichtsseite von Microsoft: https://learn.microsoft.com/de-de/azure/active-directory/privileged-identity-management/subscription-requirements

Von DAP zu GDAP – Nächste Schritte

Als Kunde sollten Sie ihren IT-Partner ansprechen, ob und in welcher Form GDAP bereits umgesetzt wurde. Falls zwischen ihrem Dienstleister und dem CSP noch eine alte DAP-Beziehung besteht, sollten Sie nun einen konkreten Zeitplan für die GDAP-Transition definieren. Für die Migration von bestehenden DAP-Beziehungen, stellt Microsoft aktuell ein Hilfsmittel (Bulk Migration Tool) zur Verfügung:

https://learn.microsoft.com/en-us/partner-center/gdap-bulk-migration-tool

Nachfolgend die Übersicht der nächsten Meilensteine von Microsoft:

- 17. Januar, 2023 – Microsoft akzeptiert keine neuen DAP-Beziehungen mehr

- 1. März 2023 – Das Bulk Migration Tool wird nicht mehr angeboten. Microsoft wird danach selbstständig alle aktiven DAP-Beziehungen zu GDAP migrieren.

SmartIT Services AG

Haben sie Fragen bei der Umsetzung von GDAP? Die SmartIT unterstützt Sie gerne bei der Umsetzung der GDAP-Transition.

Bei allgemeinen Fragen zu GDAP und PIM empfehlen wir ihnen folgende Know-how-Artikel von Microsoft zur Thematik:

https://learn.microsoft.com/en-gb/partner-center/gdap-introduction

https://learn.microsoft.com/en-us/partner-center/gdap-faq